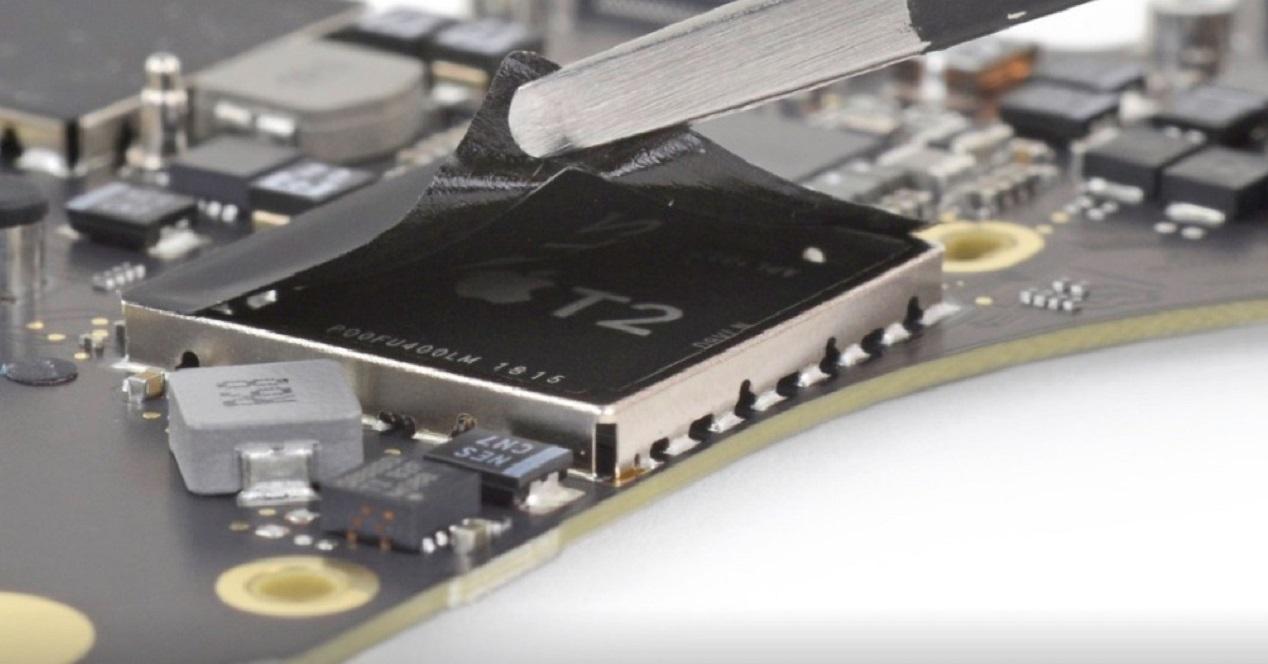

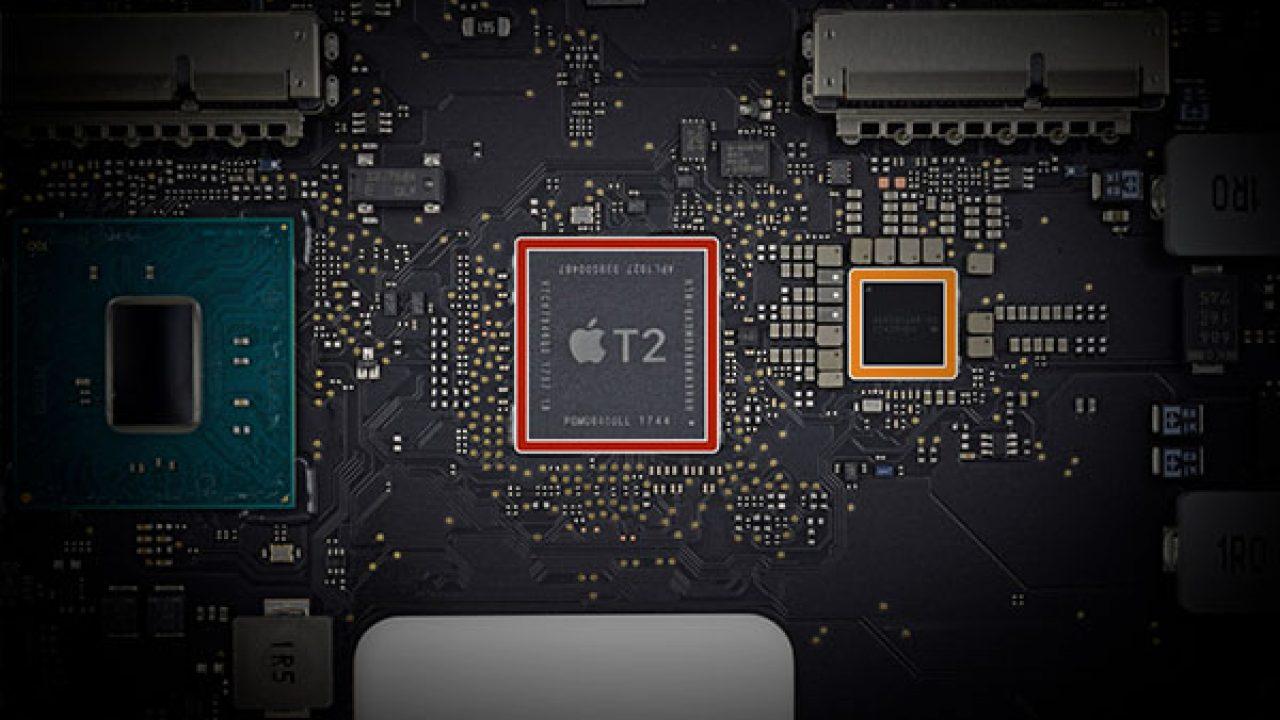

Con el objetivo de mejorar la seguridad en los equipos, Apple introdujo a partir de 2018 el nuevo chip T2 en los Mac. Este prometía brindar a los dispositivos numerosas funciones que mejoraran la experiencia de uso y sobre todo se hizo hincapié en la seguridad que se brindaba. Pero ahora es ha descubierto que no es tan seguro como se podía creer ya que se ha descubierto un nuevo exploit que puede violar la seguridad del chip T2. En este artículo te contamos todos los detalles que se conocen al respecto.

¿En qué consiste este nuevo fallo de seguridad?

Entre las funciones de este chip T2 destaca sobre todo el almacenamiento encriptado así como las formas de arrancar el modo seguro el sistema operativo. Obviamente son puntos bastante críticos en cualquier dispositivo y tienen que estar totalmente blindades. Ahora se ha podido conocer a través del investigar de seguridad Niels Hofmans que al basarse este chip en el procesador A10 es vulnerable al exploit chckm8. Los amantes del jailbreak en iPhone seguramente puedan reconocer esta vulnerabilidad, ya que es la misma que se aplica para hacer jailbreak en dispositivos iOS.

Según la publicación en el blog, este investigador afirma que el exploit puede terminar secuestrando el inicio del sistema operativo del chip T2 accediendo a su hardware. Por si sola este exploit no puede hacer mucho, ya que es necesario utilizar la vulnerabilidad desarrollada por Pangu para poder eludir la verificación que se realiza cuando se está iniciando el dispositivo. Una vez ha sido eludida cualquier pirata informático puede acceder a las entradas del sistema operativo, en concreto a la raíz y a los privilegios de usuario. Es cierto que esto no es necesario para tener acceso a las contraseñas almacenados a los datos, pero siempre se puede inyectar un programa para poder monitorizar el teclado del usuario. De este modo en el momento que se descifran los datos por parte de los usuarios el pirata informático sabrá la contraseña. Es por esto que una una contraseña de firmware ni tampoco el bloqueo de activación proporcionado por ‘Buscar’ pordrá solucionar nada.

Apple no responde sobre este exploit

Este investigador de seguridad ha informado a Apple de este exploit pero la compañía de momento no ha dado ningún tipo de respuesta. Pese a que siempre decimos que Apple puede lanzar una actualización de software para aplicar una solución, en este caso no se puede decir eso. Se debe recordar que el sistema operativo SepOS está en la propia memoria del chip T2. Este hecho hace que sea mucho más seguro el componente pero también imposibilita a Apple a corregirlo a través de una actualización.

Lo positivo es que para que esta vulnerabilidad tenga efecto es necesario conectar un hardware infectado al ordenador como por ejemplo un cable de carga. Es por ello que como medida de prevención siempre se deben utilizar cables que no sea de confianza, incluido cualquier tipo de adaptador con una entrada USB-C para evitar esta vulnerabilidad. Además, si dudas sobre si tu Mac puede haber sido vulnerado, te recomendamos que cambies la contraseña de tu usuario de tu Mac.